OSINT инструмент для сбора информации с тёмного и обычного интернета.

Сообщить об ошибке

Предложить улучшение

Оглавление

Я видел много проектов на Гитхабе, которые тоже поисковые роботы для "черного интернета", но большинство из них не соответствовали моим стандартам OSINT в глубокой паутине. И я принял решение создать мой OSINT инструмент для глубокой паутины.

Этот инструмент служит напоминанием, что всегда следует соблюдать лучшие практики OPSEC(Операционная Безопасность) в черном интернете.

Автор этого проекта не ответственность за любой возможный ущерб, причиненный использованием этого инструмента.

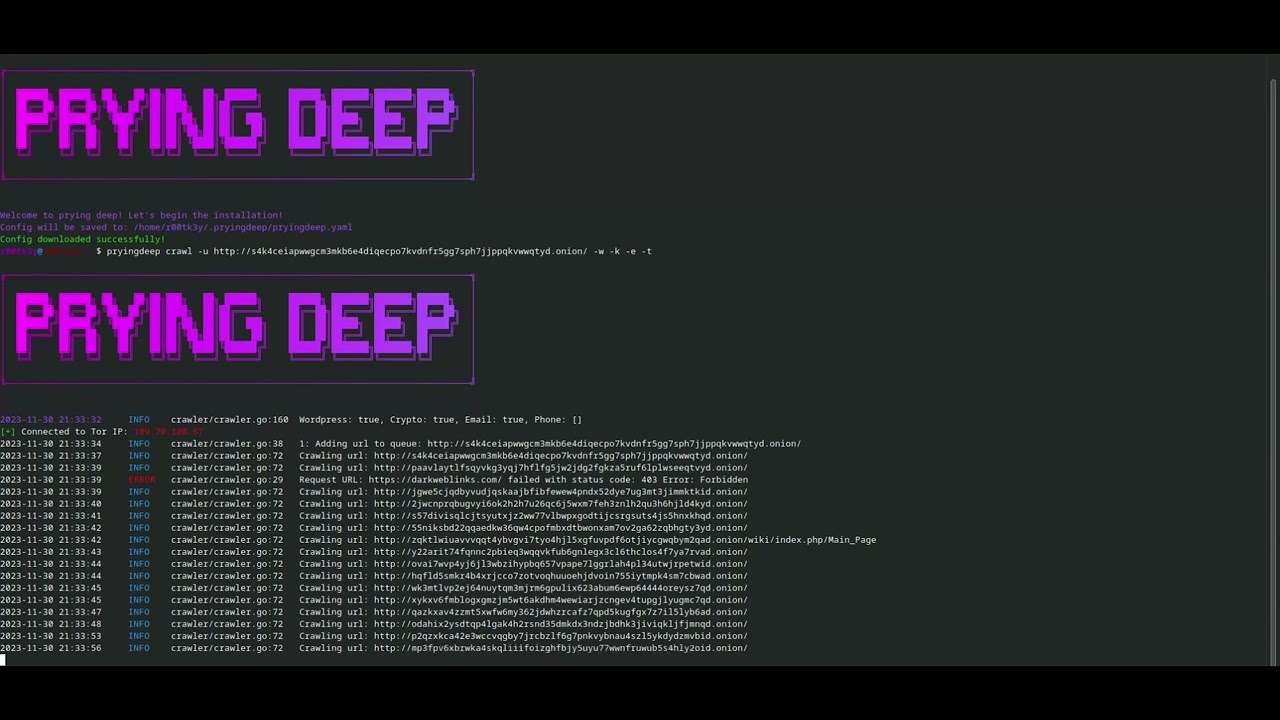

Prying Deep Ползет по платформам тёмной/обычной сети и извлекает максимальное количество информации эффективно

Прежде чем использовать наш OSINT инструмент, убедитесь, что у вас установлены следующие зависимости:

-

Docker:(необязательно)

- Вы можете скачать и установить Docker, следуя официальным инструкциям по установке для вашей операционной системы:

- Руководство по установке Docker.

-

Go: (обязательно)

-

PostgresSQL: (требуется, если вы не используете Docker)

- Убедитесь, что переменные окружения в вашем файле

pryingdeep.yamlсоответствуют среде вdocker-compose.yaml - Установка PostgreSQL

- Убедитесь, что переменные окружения в вашем файле

- Установите бинарный файл с помощью:

go install -v github.com/iudicium/pryingdeep/cmd/pryingdeep@latest- Выполните следующую комманду:

pryingdeep install- Настройте значения внутри папки конфигурации под ваши нужды.

-

Клонируйте репозиторий:

git clone https://github.com/pryingbytez/pryingdeep.git

-

Настройте значения в файле конфигурации .yaml либо с использованием флагов, либо вручную.

Database,logger,torтребуют ручной настройки.

Вам нужно будет прочитать:* Документацию Colly. Также обратитесь к Обьяснению конфигурации

-

Соберите бинарный файл с помощью:

go build cmd/pryingdeep/pryingdeep.go-> c корневой директории, бинарный файл также будет там.go build-> в директории где находится файл,pryingdeep.go

Для запуска pryingdeep внутри контейнера Docker используйте эту команду:

docker-compose upПрочитайте подробности о каждом параметре здесь: config

Узнайте больше о сборке и запуске нашего контейнера tor здесь: Tor

Pryingdeep cпециализируется на сборе информации о веб-сайтах в теневой сети и открытом интернете.

Этот инструмент был специально создан для извлечения максимального количества информации из темной сети.

Usage:

pryingdeep [command]

Доступные команды:

crawl Начать процесс краулинга

export Экспортировать собранные данные в файл

help Помощь о любой команде

install Загрузка конфиг файлов

Flags:

-c, --config string Путь до конфигурационного файла (default "pryingdeep.yaml")

-h, --help помощь для pryingdeep

-z, --save-config Сохранить выбранные параметры в ваш конфигурационный файл .yaml.

-s, --silent -s to для отключения логирования

Используйте "pryingdeep [command] --help" для показа информации о команде.

- Добавить команду поиска, которая не требует использования onion-ссылок.

- Получить ключ для API Shodan для тестирования модуля иконок (favicon)

- Придумать способ получения IP-адреса сервера.

- Реализовать идентификацию и поиск файлов.

- Найдите способ подавления ошибок дублирования уникальных записей в Gorm, так как они занимают половину экрана...

Если у вас есть предложение, которое сделает этот проект лучше, пожалуйста, форкните репозиторий и создайте pull-запрос. Вы также можете просто открыть issue с тегом "enhancement". Не забудьте поставить звезду проекту! Спасибо еще раз!

- Форкните проект

- Создайте ветку для вашей новой функции (

git checkout -b feature/AmazingFeature) - Зафиксируйте ваши изменения (

git commit -m 'Add some AmazingFeature') - Отправьте изменения в ветку (

git push origin feature/AmazingFeature) - Откройте pull-запрос

Распространяется под лицензией GPL-3.0. Дополнительную информацию см. в файле LICENSE.

Если вы нашли этот репозиторий полезным и чувствуете себя щедрым, вы можете отправить немного Monero (XMR) по следующему адресу:

48bEkvkzP3W4SGKSJAkWx2V8s4axCKwpDFf7ZmwBawg5DBSq2imbcZVKNzMriukuPqjCyf2BSax1D3AktiUq5vWk1satWJt

Спасибо!